腾讯安全威胁情报中心检测到近期ForShare远控木马较为活跃。此次传播的版本将带有游戏物品交易价格信息的图片捆、绑到病毒中,在执行时通过伪、造的游戏道具交易价格图片迷惑游戏玩家。

一、概述

腾讯安全威胁情报中心检测到近期ForShare远控木马较为活跃。此次传播的版本将带有游戏物品交易价格信息的图片捆、绑到病毒中,在执行时通过伪造的游戏道具交易价格图片迷惑游戏玩家。中招后电脑即被远程控制,键盘输入、桌面窗口信息被实时采集和上传,该远控木马还可实现语音监、听,屏幕控制,远程控制摄像头、DDoS攻击,以及窃、取受害者的敏感信息。

ForShare远控木马由国内黑客2015左右开发完成,在多个平台均有源码可供下载,攻击者可根据自己的需要灵活修改定制。腾讯安全专家建议游戏玩家小心处理其他玩家提供的文件,谨慎使用游戏外挂和辅助工具,游戏中全程开启腾讯电脑管家保护系统。

二、详细分析

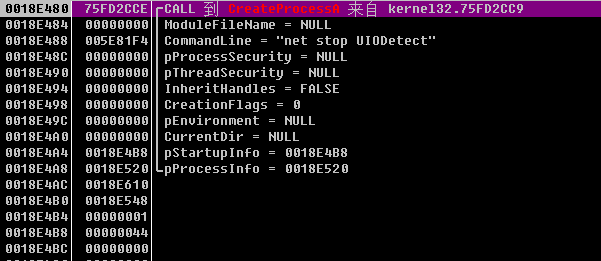

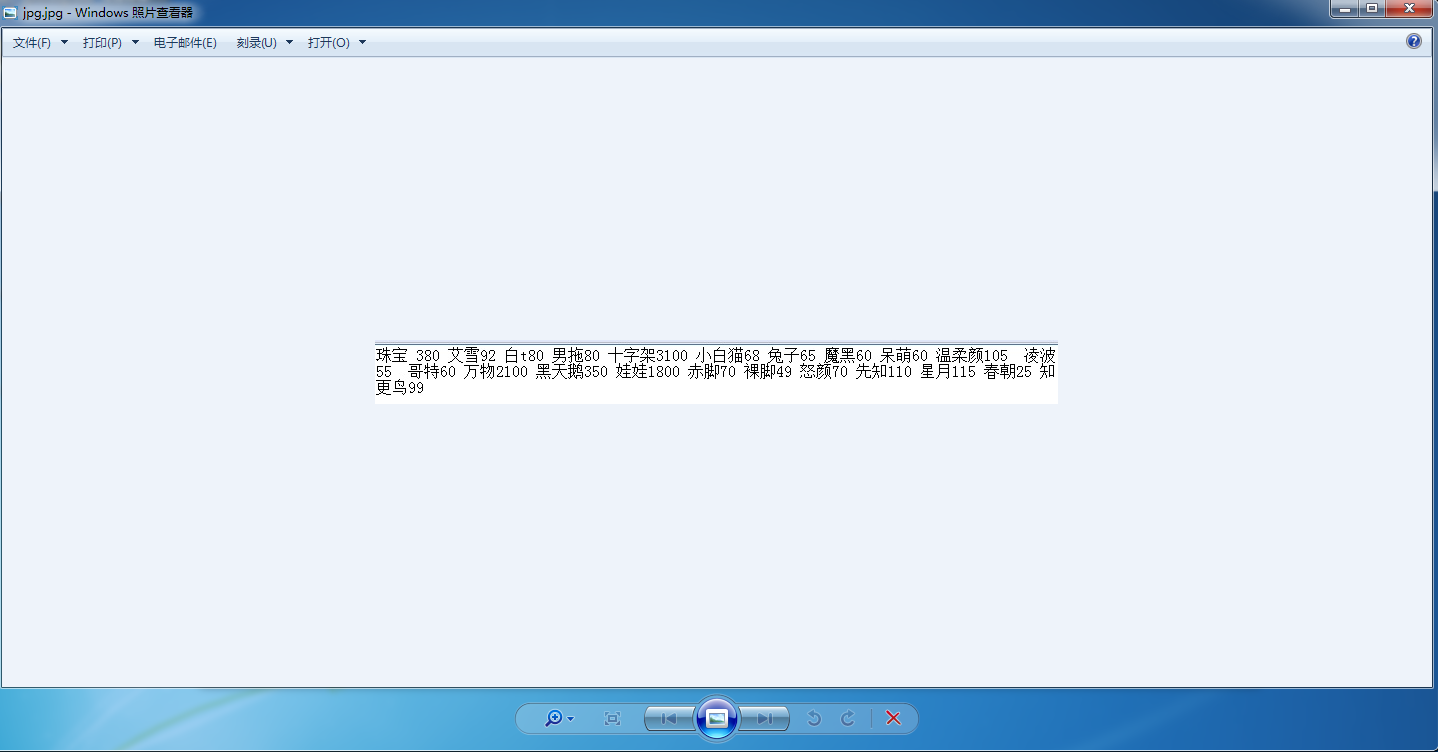

样本PE信息显示编译时间为2019年12月28日。启动后首先通过命令net stop UIODetect关闭交互式服务检测提示。

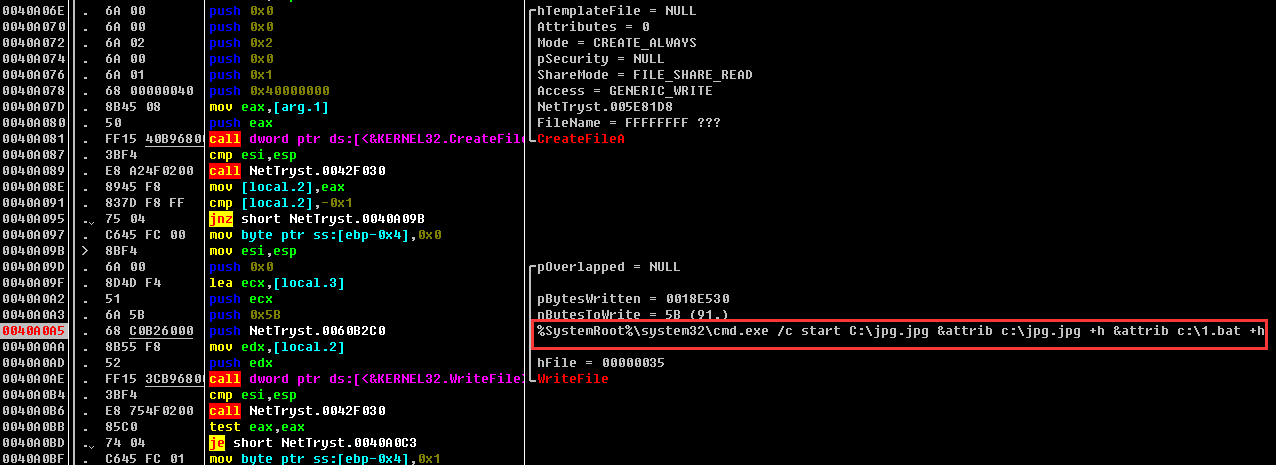

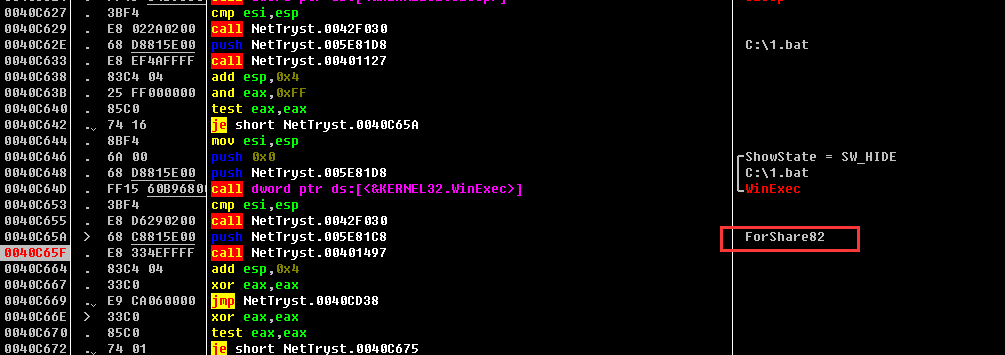

在C盘根目录下创建C:\jpg.jgp, C:\1.bat,并通过C:\1.bat中的CMD命令打开图片:

%SystemRoot%\system32\cmd.exe /c start C:\jpg.jpg &attrib c:\jpg.jpg +h &attrib c:\1.bat +h

Jpg.jpg图片打开时的内容,其中包含一些虚拟游戏道具的价格信息:

然后进入远控木马主体代码,传入标识参数“Forshare82”。

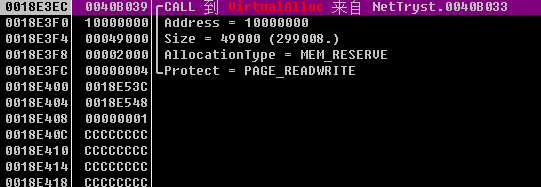

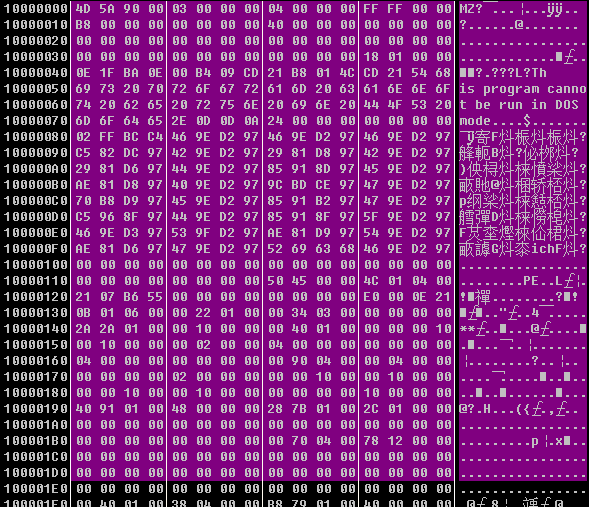

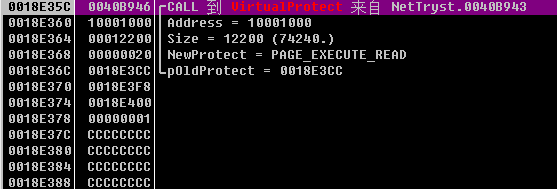

通过VirtualAlloc动态申请内存,并将模块PcMain.dll映射到内存,然后跳转到入口处执行。

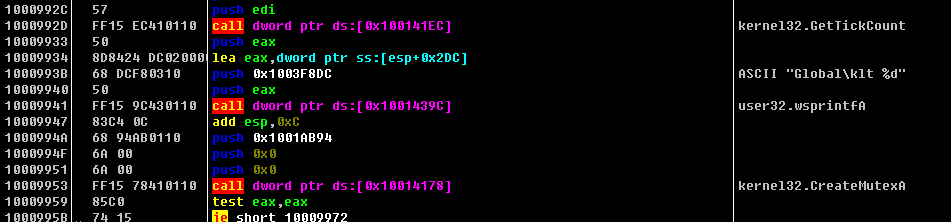

获取时间拼接到”Global\\klt %d”作为全局事件名,创建互斥体保证模块具有唯一实例

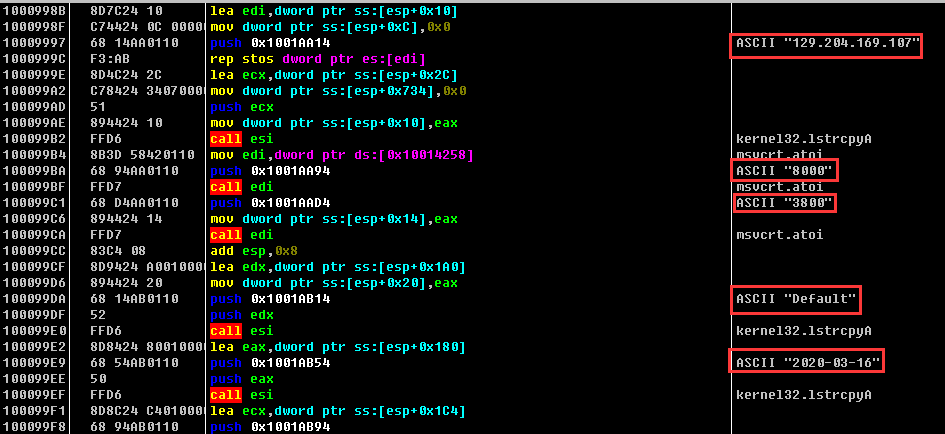

与服务器建立连接,其中各参数如下:

服务器地址:129.204.169.107

端口:8000

密码:3800

分组:Default

版本:2020-03-16

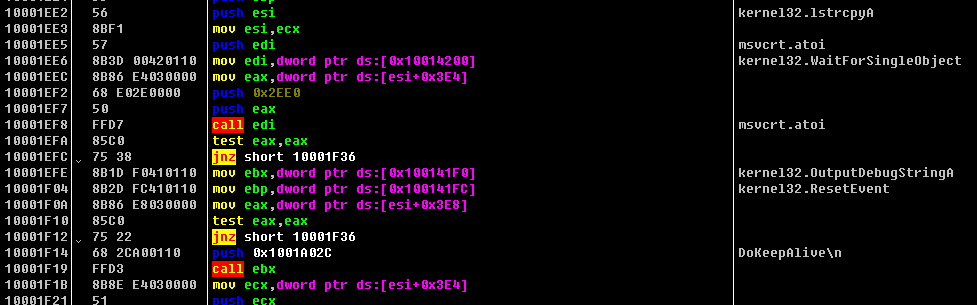

判断是否接到退出命令,如无则通过ResetEvent设置等待事件,保持连接状态。

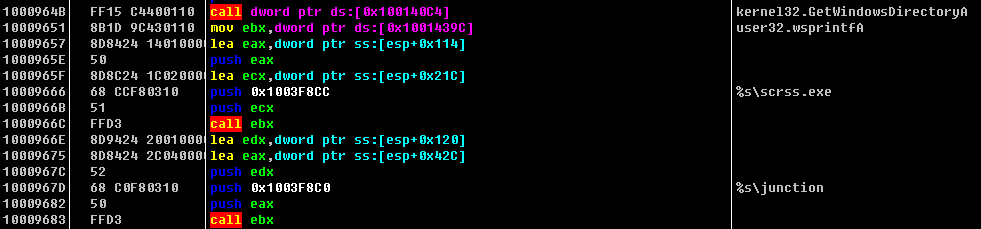

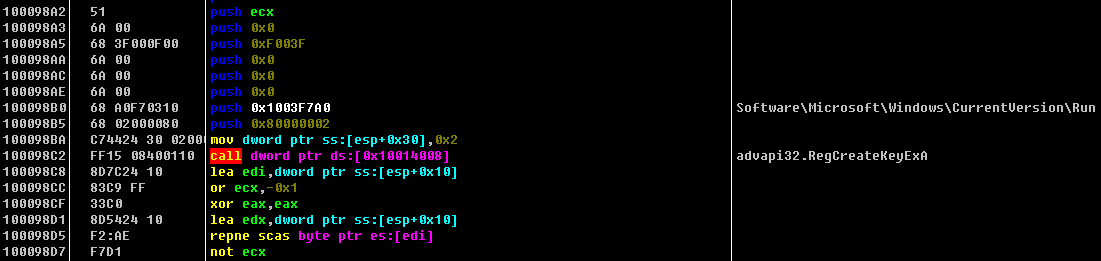

将木马拷贝到Windows目录下,重命名为scrss.exe,然后添加到注册表启动项”Software\\Microsoft\\Windows\\CurrentVersion\\Run”。

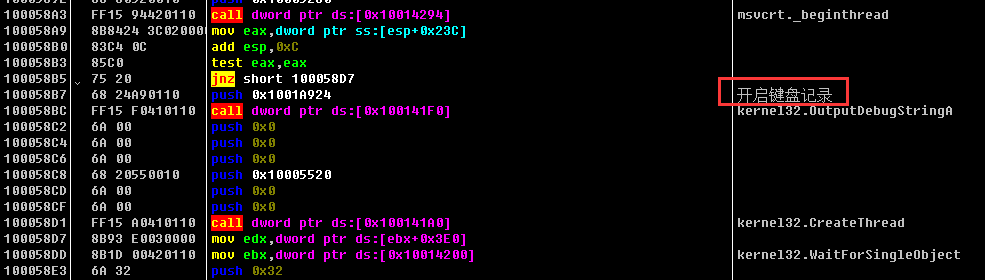

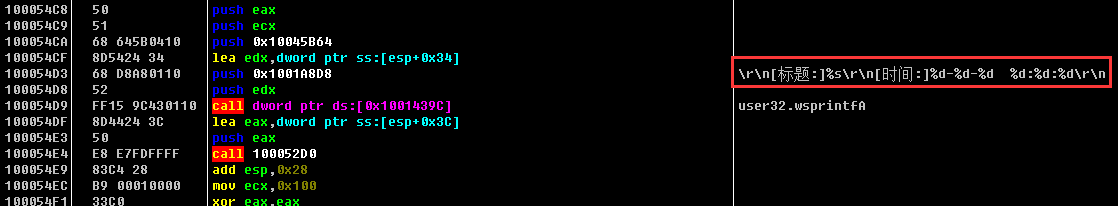

开启键盘记录,并实时获取活动窗口标题信息,将键盘输入和活动窗口数据加密后保存至Windows目录下,文件后缀为.key。

上线成功后,ForShare可根据服务端指令,完成屏幕控制,语音监、听,上传和下载文件,执行程序,关机和重启等多种远控功能。

而该木马源代码在多个共享平台可供下载,导致黑客可以随意下载和重新修改编译。

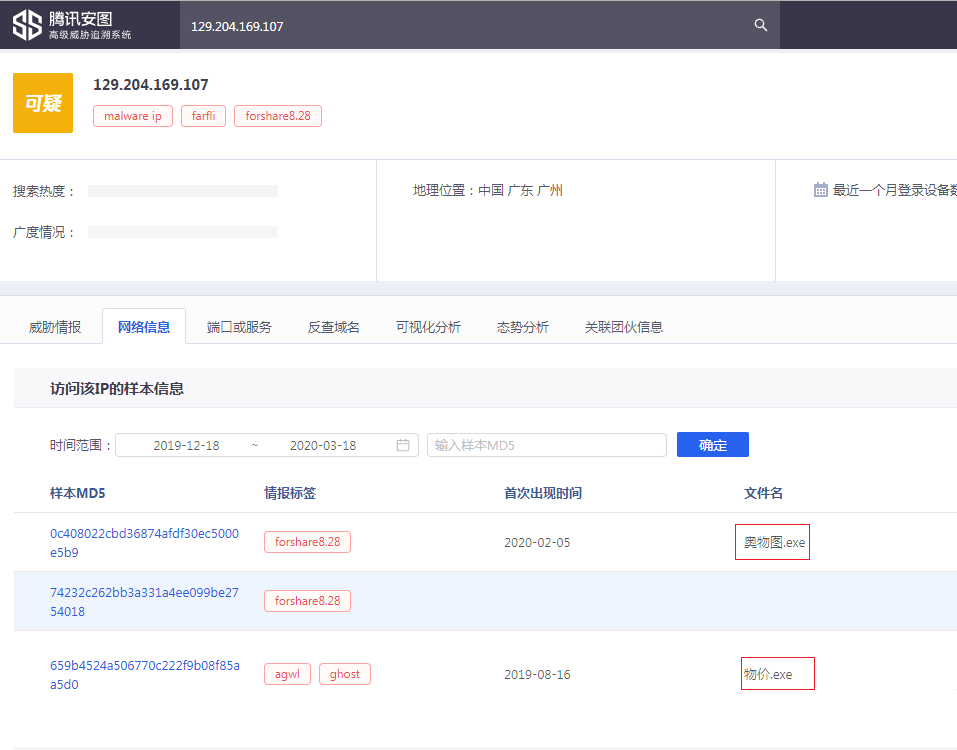

我们将C&C地址输入腾讯安图高级威胁溯源系统查询,可以看到有较多情报标签为Forshare或gh0st的与129.204.169.107有关联,对应样本的落地文件名为“奥物图.exe”,“物价,exe”,“收购.exe”等。结合此前分析中木马启动时打开的图片信息,可以推测该远控木马通过伪装成游戏虚拟道具交易进行传播。

安全建议

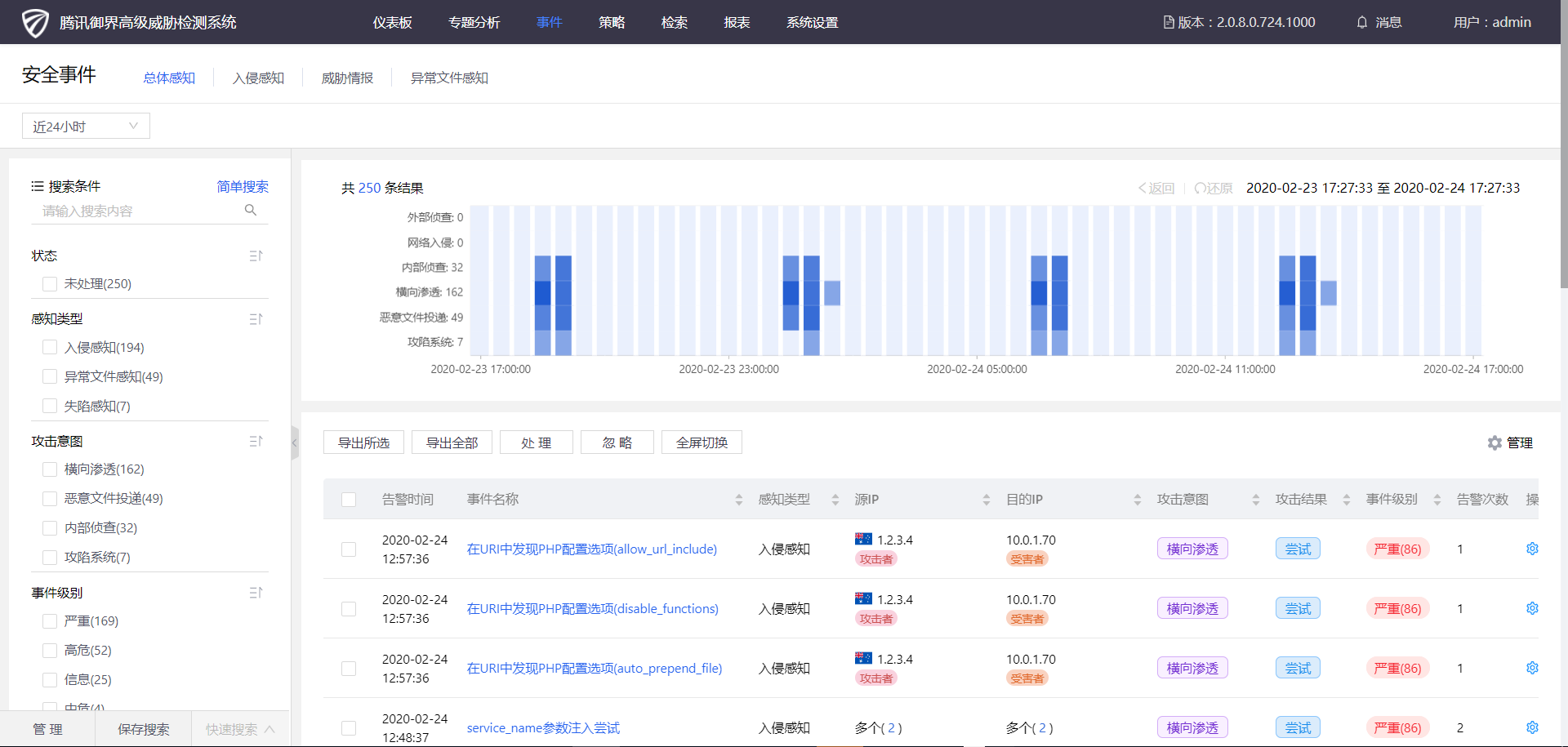

1. 推荐企业用户部署腾讯T-Sec高级威胁检测系统(腾讯御界)对黑客攻击行为、远控木马行为进行检测。

腾讯T-Sec高级威胁检测系统,是基于腾讯安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统,该系统可及时有效检测黑客对企业网络的各种入侵渗透攻击风险。参考链接:https://cloud.tencent.com/product/nta

2.推荐企业用户使用腾讯T-Sec终端安全管理系统(御点),个人用户使用腾讯电脑管家拦截查杀该病毒。

3.建议游戏玩家提高警惕,勿轻易相信其他玩家以低价售卖游戏道具为诱饵提供的任何文件,谨慎使用游戏外挂、插件、辅助工具网站提供的任何软件。

IOCs

Md5

74232c262bb3a331a4ee099be2754018

0c408022cbd36874afdf30ec5000e5b9

329bfdf44703cee649143ccdcbd36822

C&C

129.204.169.107:8000