作为时下最流行、位列下载量前三的短视频应用程序抖音国际版“TikTok”近日被以色列捷邦软件科技(Cross Point Software Technologies)的安全人员指出存在安全隐患、容易泄露个人信息,美国更是出于国家安全考虑对其严格审查,美国的陆军海军甚至禁止官兵使用该产品,完全不是之前用其招募新兵时的样子。

TikTok总部位于北京,是ByteDance公司旗下产品,其中文版就是我们所熟悉的抖音,在全球范围内拥有超过13亿的安装量。

而据美国Check Point网络安全研究人员透露,这些漏洞可能让远程攻击者仅通过了解目标受害者的手机号码即可劫持任何用户的TikTok账户。研究人员揭露,看似是都不太严重的问题,如:短信欺骗链接、开放重定向、跨站点脚本(XSS)等,但种种小问题结合到一起就能让攻击者执行远程恶意代码、在无需经过受害者同意的情况下执行一系列操作:删除受害者个人资料中的视频、将未经授权的视频上传到受害者的TikTok个人资料、公开“隐私”视频、泄露保存在账户中的个人信息,如私人地址和电子邮件等。

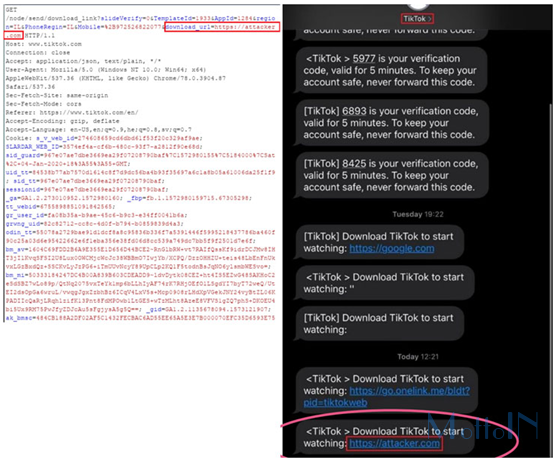

研究者称,攻击者可代表TikTok向任何手机号码发送经过修改、指向恶意页面的URL链接、对安装过TikToky应用的目标设备执行远程代码。攻击利用的是TikTok在其网站上提供的SMS系统,让用户向其电话号码发送带短视频下载短视频共享应用的链接。当与公开重定向和跨站点脚本问题相结合到一起时,只要受害者点击了TikTok服务器所发送短信息里的链接,攻击者就可代表受害者执行JavaScript代码。

攻击者通过代理工具(例如Burp Suite)捕获HTTP请求,将受害者的电话号码输入到“ Mobile”参数中,然后将“ download_url”参数更改为恶意软件URL链接、再向受害者发送SMS邀请消息。之后,从TikTok发送给受害者的合法消息,要求他们下载该应用程序,并链接到攻击者控制的恶意域。

这种技术通常被称为跨站点请求伪造攻击(Cross Site Request Forgery)。这种攻击迫使用户在当前已通过身份验证的Web应用程序上执行不需要的操作。CSRF攻击专门针对状态更改请求,因为攻击者无法看到对伪造请求的响应。在社会工程学的帮助下(例如通过电子邮件或聊天发送链接),攻击者可能会诱骗Web应用程序的用户执行攻击者选择的操作。如受害者是普通用户,则成功的CSRF攻击会迫使用户执行状态更改请求,例如:转移资金、更改电子邮件地址等;如果受害者是管理帐户,CSRF可能会破坏整个Web应用程序。

下面以网上银行转账的例子来说明该攻击的流程。

小白在网上银行(bank.com)转账,浏览器cookie记录了他的用户信息。

在未关闭浏览器的情况下,小白又新建了页面开始浏览帖子(sns.com)。

而小黑是个黑客,已经将伪造的请求链接包含在sns.com的页面中

小白点中了小黑提供的伪造链接,则该请求将使用cookie中的合法信息、通过银行的认证系统实现小黑的非法操作。于是,就实现了跨站点请求伪造攻击。

文章名称:《TikTok被指存在安全隐患,通过发送短信劫持TikTok账户》

文章链接:https://www.youkayouwang.com/anquan/hangye/106861.html

本站资源仅供个人学习交流,请于下载后24小时内删除,不允许用于商业用途,否则法律问题自行承担。